银行量子计算研究对金融加密的哈希算法原理解析,如何利用哈希函数预测博彩走势潜在影响:机遇、挑战与破局之路

2026-01-24哈希算法,SHA256,哈希函数,加密哈希,哈希预测/哈希算法是博彩游戏公平性的核心,本文详细解析 SHA256 哈希函数的运作原理,并提供如何通过哈希技术进行博彩预测的方法!

在数字化浪潮中,金融行业始终是信息安全的“前沿阵地”。从客户隐私数据到跨境支付指令,从交易记录到核心账务系统,传统加密技术(如RSA、ECC)构建的安全防线,支撑着全球金融体系的稳定运行。然而,随着量子计算技术的加速突破,这一防线正面临“千年未有之变局”——量子计算机的超强算力可能在短时间内破解当前主流非对称加密算法,而量子通信、后量子密码等新技术的探索,也为金融加密的未来提供了全新可能。银行作为金融体系的核心参与者,其量子计算研究的深度与方向,将直接决定未来金融安全的“天花板”。

要理解量子计算对金融加密的影响,首先需要明确两个关键问题:传统加密如何工作?量子计算为何能“破解”它?

对称加密(如AES-256):依赖“相同密钥加密/解密”的逻辑,安全性基于“暴力破解需遍历所有可能密钥”的计算复杂度。例如,AES-256的密钥空间为2²⁵⁶,即使使用最强大的超级计算机,破解也需远超宇宙年龄的时间。

非对称加密(如RSA、ECC):通过“公钥加密-私钥解密”的机制实现密钥分发,其安全性依赖于“大整数分解”或“椭圆曲线离散对数问题”的计算难度。以RSA-2048为例,经典计算机分解一个2048位的大质数,理论上需要约300万亿年。

这种“计算不可行”的特性,构成了传统金融加密的安全基石。但问题在于,量子计算的“并行性”可能彻底颠覆这一逻辑。

1994年,数学家彼得·肖尔(Peter Shor)提出“Shor算法”,证明量子计算机可在多项式时间内完成大整数分解和离散对数计算。这意味着,一旦实用化量子计算机问世,RSA、ECC等非对称加密算法将被“秒破”——理论上,一台包含4000个量子比特的量子计算机,可在8小时内分解2048位的RSA密钥。

更严峻的是,“存储-现在攻击”(Store-Now, Decrypt-Later)风险已迫在眉睫。黑客或国家行为体可能提前截获并存储当前的加密数据(如银行的长期交易记录、客户敏感信息),待量子计算机成熟后再解密。对于金融机构而言,这些“时间胶囊”式的泄露可能在数十年后爆发,但其破坏力足以动摇机构信誉甚至引发系统性风险。

支付清算系统:跨境支付中的报文加密(如SWIFT)、实时结算的签名验证,若被量子破解,可能导致伪造交易、资金盗刷。

客户隐私保护:银行存储的客户身份信息(如身份证号、生物特征)、账户流水,若因加密失效被窃取,将引发大规模隐私泄露事件。

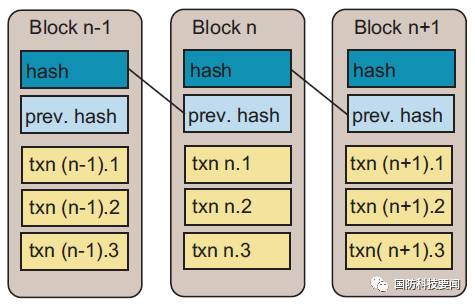

区块链与数字资产:加密货币的钱包地址(依赖ECC)若被破解,可能导致私钥泄露、资产被盗;联盟链中的节点通信加密也可能成为攻击目标。

监管合规要求:GDPR、《个人信息保护法》等法规对数据加密有强制要求,若现有加密方案无法抵御量子攻击,银行可能面临巨额罚款。

面对威胁,银行并未被动等待,而是主动参与量子计算研究,其目标可概括为“攻”与“防”的双重布局——既探索量子技术的潜在应用,也推动加密体系的“量子抗性”升级。

后量子密码(Post-Quantum Cryptography)是“能抵抗量子计算攻击的经典密码算法”的统称。自2016年起,美国国家标准与技术研究院(NIST)启动全球PQC标准化进程,目前已选出4个候选算法(CRYSTALS-Kyber、CRYSTALS-Dilithium等),预计2024年发布最终标准。

国际大行的探索:摩根大通(JPMorgan)与IBM合作,测试基于格密码(Lattice-based)的Kyber算法,用于内部邮件加密;高盛(Goldman Sachs)则在区块链技术中集成抗量子签名方案,确保数字资产的长期安全。

国内银行的跟进:工商银行(ICBC)在2023年发布《量子安全白皮书》,提出“混合加密”过渡方案——同时使用传统RSA和PQC算法,降低切换风险;建设银行(CCB)联合高校研发“量子随机数生成器”,提升密钥协商的安全性。

基础设施改造:银行需同步升级加密协议(如TLS 1.3扩展支持PQC)、密钥管理系统(KMS),并对历史数据重新加密(尤其是“长周期数据”),这涉及巨大的IT投入,但也是不可回避的“安全必修课”。

量化投资优化:量子退火算法(如D-Wave的量子计算机)可快速求解复杂的组合优化问题,帮助银行在投资组合配置中,同时考虑数千种资产的风险收益比,计算速度较经典算法提升百万倍。

反欺诈模型升级:量子机器学习(QML)能处理更高维度的数据集,识别隐藏的交易模式(如跨账户洗钱链条),理论上可将欺诈检测准确率从95%提升至99%以上。

衍生品定价加速:期权定价涉及多变量随机过程模拟,量子蒙特卡洛方法可大幅缩短计算时间,使高频交易策略的响应速度达到微秒级。

不过,目前量子计算的应用仍受限于“噪声中间态”(NISQ,Noisy Intermediate-Scale Quantum)阶段——即量子比特数量不足、错误率高,难以支持大规模实际业务。但这为银行的“量子人才储备”和“技术预研”提供了窗口期。

尽管银行已在积极行动,但要构建真正的“量子安全”体系,仍需解决三大核心挑战。

当前PQC算法尚未统一,不同厂商的实现方式可能存在漏洞。例如,基于哈希的签名算法(SPHINCS+)虽抗量子性强,但签名长度达数万字节,可能拖慢交易速度;而基于格的算法(Kyber)虽效率较高,但其数学复杂性可能引入新的攻击面(如侧信道攻击)。银行需在“安全性”与“性能”间谨慎权衡,避免“一刀切”替换导致系统不稳定。

量子计算涉及量子力学、密码学、分布式系统等交叉学科,银行普遍缺乏复合型人才。据麦肯锡调研,仅12%的金融机构设有专门的量子计算团队,多数银行依赖外部科技公司合作。这种“技术外包”模式可能导致核心技术受制于人,因此,培养内部量子研发团队、建立“产学研”协同机制,是银行的长期竞争力所在。

金融安全是“集体工程”,单一银行的加密升级无法覆盖全链条风险。例如,支付网络中的发卡行、收单机构、清算平台需同步采用抗量子协议;监管机构需出台明确的“量子安全时间表”(如设定RSA-2048的淘汰截止日);国际组织(如BIS)应推动跨境金融数据的量子加密标准。只有形成“技术-政策-生态”的协同,才能避免“木桶效应”导致的系统性风险。

量子计算对金融加密的影响,既是“危机”也是“转机”——它迫使银行重新审视底层安全架构,同时也催生了技术创新的新赛道。对于银行而言,关键在于把握“三个节奏”:短期(3-5年)聚焦后量子密码的试点与人才储备,中期(5-10年)推动加密系统的平滑过渡,长期(10年以上)探索量子计算的业务赋能。

正如美联储前主席伯南克所言:“金融安全的本质,是用今天的准备应对明天的威胁。”在量子时代,银行需要的不仅是技术的“硬实力”,更是战略眼光的“软实力”——唯有如此,才能在这场“量子革命”中,守住金融安全的“生命线”。